Seguridad Informatica ¿En realidad la Necesito para mi Negocio?

La seguridad informática dejó de ser un asunto técnico para convertirse en un tema de resiliencia y continuidad del negocio. Hoy, cualquier organización interconectada está expuesta a interrupciones, fraudes y extorsiones digitales que pueden afectar ingresos, liquidez y valor de marca. Para quienes dirigen compañías, entender cómo priorizar inversiones, definir responsabilidades y exigir resultados concretos del equipo es tan importante como el producto o el flujo de caja.

A diferencia de los enfoques improvisados, la seguridad informática moderna exige evaluación de riesgos, gobierno claro y métricas que traduzcan exposición a potenciales pérdidas. No se trata de instalar más herramientas, sino de alinear controles con procesos críticos: ventas, cobros, logística, desarrollo de software y relaciones con terceros. Cuando las decisiones parten del mapa de riesgos del negocio, la protección mejora y se reducen sorpresas.

La presión regulatoria, las pólizas cibernéticas y las expectativas de clientes también exigen transparencia sobre la seguridad informática. Preguntas como quién accede a qué, qué datos se cifran, cómo se gestiona la continuidad y qué proveedores tocan información sensible pasan a formar parte de las conversaciones de directorio. Ignorarlas puede salir muy caro.

Por qué los líderes no pueden postergar decisiones clave

En el día a día, la seguridad informática compite con prioridades comerciales. Sin embargo, posponer inversiones mínimas o no cerrar brechas conocidas incrementa la probabilidad de pérdidas mayores que cualquier ahorro inmediato. El costo real de un incidente no termina en el rescate o la reposición de equipos; incluye horas no facturadas, penalidades con clientes, pérdida de confianza y estrés operativo.

Para el directorio, el objetivo no es eliminar todo riesgo, algo imposible, sino mantenerlo dentro de niveles aceptables. Eso implica conocer escenarios de impacto, aprobar una política clara y dotar al CISO —o responsable de la seguridad informática— de autoridad y presupuesto. También supone exigir revisiones periódicas de riesgos y simulaciones de crisis que involucren a áreas no técnicas, como legal, finanzas y comunicación.

Impacto financiero: del balance a la operación diaria

Cuando se evalúa el impacto de la seguridad informática, conviene traducir cada riesgo a indicadores financieros. Un cifrado masivo de servidores puede paralizar ventas y afectar pagos a proveedores. Una filtración de datos estratégicos acelera la entrada de competidores o genera multas por incumplimientos. Un fraude por correo comprometido desvía transferencias de alto valor y abre disputas con clientes.

Más allá del incidente visible, los costos ocultos son persistentes. El tiempo de los equipos de TI se desvía a tareas de respuesta y recuperación; los proyectos estratégicos frenan; las tasas de seguros y auditorías suben; las renovaciones con clientes críticos se tornan más duras. Por eso, una inversión bien dirigida en seguridad informática protege margen y crecimiento futuro.

Riesgos reputacionales y regulatorios que afectan contratos

En sectores con cadenas de suministro complejas, un incidente de seguridad informática puede desencadenar auditorías de clientes y requerimientos adicionales. La reputación de proveedor confiable se gana con pruebas: resultados de pruebas de penetración, reportes de terceros, certificaciones y evidencias de remediación. Si no existen o son débiles, los contratos se ponen en pausa.

A medida que avanzan marcos regulatorios y estándares sectoriales, la trazabilidad de controles deja de ser deseable para convertirse en condición obligatoria. Un programa de seguridad informática que documenta procesos, revisiones y responsables facilita auditorías y acelera negociaciones. Sin esa estructura, cada visita de un socio estratégico se convierte en una carrera contra el tiempo.

Señales tempranas de exposición que conviene atender:

- Accesos compartidos o cuentas genéricas en sistemas críticos.

- Ausencia de autenticación multifactor para correo y VPN.

- Copias de seguridad sin pruebas de recuperación recientes.

- Parches pendientes en servicios expuestos a internet.

Panorama de amenazas que más afectan a las empresas

Para asignar bien el presupuesto, es útil entender cómo operan las campañas que más golpean resultados. La seguridad informática efectiva prioriza riesgos con vía rápida al dinero: interrupción de operaciones, robo de credenciales, fraude financiero y exposición de datos. En este terreno, la gestión de identidades, el correo electrónico y los servicios en la nube concentran el mayor volumen de incidentes.

Aunque cada sector tiene particularidades, la mayoría de ataques exitosos se apoya en errores básicos: contraseñas reutilizadas, falta de multifactor y superficies expuestas sin monitoreo. Por eso, reforzar autenticación, segmentar accesos y tener visibilidad continua ofrece retorno inmediato para la seguridad informática empresarial.

Ransomware y extorsión: por qué siguen funcionando

Los grupos de extorsión basan su modelo en interrumpir operaciones y presionar con plazos cortos. Con frecuencia, el punto de entrada es simple: credenciales filtradas en la web, servicios remotos con configuraciones débiles o correos que logran que un usuario ejecute archivos no confiables. Si el primer acceso no encuentra barreras fuertes, los atacantes se mueven lateralmente y alcanzan servidores de respaldo.

La seguridad informática orientada a este riesgo prioriza controles que rompen la cadena de ataque: autenticación robusta, segmentación de redes, monitoreo de actividad inusual y copias inmutables con pruebas de restauración. La preparación también incluye simulacros: si el equipo aprende a contener y recuperar bajo presión, el tiempo de interrupción y el impacto financiero bajan de forma notable.

Fraude por correo y suplantación de pagos

Las estafas que modifican órdenes de pago aprovechan la confianza entre socios comerciales. Un atacante que compromete una casilla de correo observa conversaciones, replica firmas y envía instrucciones para cambiar cuentas bancarias. Cuando control interno es débil, la transacción se ejecuta sin verificación secundaria y el dinero se pierde.

Para reducir este riesgo, la seguridad informática debe coordinarse con finanzas y compras. Políticas como verificación fuera de banda de cambios de cuenta, listas blancas de proveedores y conciliaciones más frecuentes bloquean la maniobra. En paralelo, proteger el correo con autenticación multifactor, reglas de alerta y registros SPF/DKIM/DMARC limita la posibilidad de compromiso.

Estrategia y gobierno: del “más herramientas” a “menos exposición”

El error común es responder a cada noticia con un nuevo producto. La seguridad informática efectiva inicia con un inventario claro de activos y procesos críticos. A partir de ahí, se priorizan riesgos por impacto y probabilidad, se asignan responsables y se define una arquitectura objetivo razonable. El resultado es una hoja de ruta que evita compras impulsivas y concentra esfuerzos donde duele más una interrupción.

La alineación con negocio requiere simplicidad. Un tablero ejecutivo debe mostrar, en lenguaje claro, el estado de riesgos clave, los controles que los contienen y los planes de cierre. Cuando el comité entiende cómo la seguridad informática sostiene objetivos comerciales —ingresos, expansión, cumplimiento—, las conversaciones de presupuesto son más fluidas.

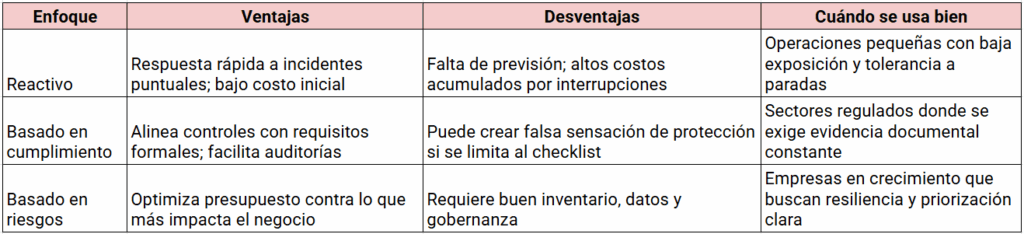

Tabla comparativa de enfoques de gestión

Hoja de ruta mínima para directivos (1–5)

- Acordar el apetito de riesgo y aprobar una política sencilla.

- Inventariar activos, datos críticos y servicios externos con responsables.

- Establecer controles esenciales: MFA, copias probadas, parches, EDR y gestión de privilegios.

- Preparar respuesta a incidentes con roles, contacto legal y simulacros.

- Medir exposición con revisiones periódicas y planes de cierre priorizados.

Tecnología clave que sí marca diferencia

La herramienta perfecta no existe, pero hay pilares tecnológicos que sostienen casi cualquier programa maduro. En la seguridad informática, la identidad se vuelve la nueva periferia, los endpoints la primera línea y la nube el tejido donde viven datos y procesos. Entender esa tríada permite construir capas coherentes que se apoyan entre sí.

También es vital que la arquitectura sea operable por el equipo actual. Soluciones imposibles de mantener terminan apagadas o con reglas excesivamente permisivas. La seguridad informática que funciona se diseña con claridad operativa, automatizaciones prácticas y límites simples de entender para todo el personal.

Identidad y acceso: control fino sin fricción innecesaria

Cuando la identidad es el nuevo perímetro, proteger sesiones y privilegios se vuelve esencial. La seguridad informática debe asegurar que cada usuario tenga solo los permisos que necesita y que los accesos sensibles cuenten con revisiones periódicas. Los catálogos de identidades conectados a RR. HH. reducen cuentas huérfanas y automatizan altas y bajas.

La autenticación multifactor, el inicio de sesión único y las revisiones de acceso por rol disminuyen la superficie de ataque. Para administradores y terceros, los cofres de credenciales y la elevación temporal de privilegios reducen el tiempo con permisos amplios. Estas medidas simplifican auditorías y mejoran la trazabilidad, objetivos centrales de la seguridad informática empresarial.

Zero Trust con pragmatismo

Más que una etiqueta, Zero Trust es una forma de pensar los accesos: nunca confiar por defecto y verificar cada solicitud según contexto. En un entorno híbrido, la seguridad informática se beneficia de políticas adaptativas basadas en riesgo: si la conexión viene de un lugar inusual o el dispositivo no cumple requisitos, se pide un reto adicional o se limita el acceso.

Aplicarlo con pragmatismo implica empezar por lo crítico: paneles de administración, VPN, aplicaciones financieras y repositorios de código. A partir de ahí, se incorporan segmentación, microsegmentación y controles de acceso a datos. Un Zero Trust realista, priorizado por impacto, evita complejidades innecesarias y entrega beneficios tempranos para la seguridad informática.

Seguridad en la nube sin sorpresas

La nube acelera productos, pero suma configuraciones y servicios que deben controlarse. La seguridad informática requiere visibilidad continua de cuentas, permisos y almacenamiento. Herramientas de postura en la nube detectan exposiciones comunes, como buckets abiertos o claves con privilegios excesivos, y ayudan a corregirlas antes de que se conviertan en incidentes.

El diseño seguro parte de plantillas bien gobernadas, segregación por entorno y llaves gestionadas con rotación. Para datos sensibles, el cifrado con control propio de claves añade una barrera adicional. Integrar registros de nube en el centro de monitoreo facilita correlaciones y respuesta, fortaleciendo de forma tangible la seguridad informática.

Personas y cultura: el otro 50 % del éxito

Ninguna tecnología compensa decisiones humanas débiles. La seguridad informática gana cuando finanzas valida cambios de cuentas por otro canal, logística confirma pedidos inusuales y soporte denuncia accesos anómalos sin miedo a equivocarse. Convertir la protección en hábito cotidiano es responsabilidad de líderes que predican con el ejemplo.

Esto no significa saturar de cursos a todos por igual. Un plan efectivo segmenta por riesgo: administradores, equipos de ventas con acceso a contratos, desarrolladores que gestionan llaves y proveedores con acceso remoto. La seguridad informática madura motiva con contenido breve, práctico y cercano al trabajo diario.

Concienciación y entrenamiento que de verdad ayudan

Los programas de concienciación funcionan cuando están conectados a riesgos reales de la empresa. La seguridad informática debe ofrecer simulaciones y cápsulas que expliquen, sin tecnicismos innecesarios, cómo detectar correos extraños, reportar incidentes y manejar datos sensibles. Lo valioso no es la teoría, sino la rapidez con la que una persona decide levantar la mano.

El reconocimiento también importa. Comunicar casos en los que un empleado evitó un problema refuerza el comportamiento esperado. Con un enfoque positivo, la seguridad informática deja de ser “la policía del no” y se convierte en un habilitador de operaciones más seguras y contratos más sólidos.

Gestión de terceros y cadena de suministro

Muchos incidentes empiezan por un socio con controles débiles. La seguridad informática tiene que evaluar proveedores según el tipo de acceso que piden y la sensibilidad de los datos que tocan. Formularios simples, evidencias mínimas y acuerdos claros de notificación ante incidentes reducen el riesgo que entra por la puerta de servicio.

Para accesos remotos de mantenimiento, credenciales nominativas, sesiones grabadas y ventanas de tiempo acotadas son prácticas saludables. Integrar a los terceros en las simulaciones de crisis mejora la coordinación. Con esto, la seguridad informática refuerza eslabones externos y evita que una falla ajena comprometa objetivos internos.

Cómo te acompaña Piscum Security en ofensiva con foco de negocio

La seguridad informática de empresas que buscan crecer se beneficia de evaluaciones ofensivas rápidas, tácticas y operadas por especialistas que entienden procesos. Piscum Security centra su propuesta en pentesting con alcance claro, explotación responsable y recomendaciones accionables que priorizan continuidad, contratos y reputación. Sus entregables son directos, pensados para comités y equipos técnicos, y su metodología incluye validación de parches para asegurar que cada cierre elimine la ruta de ataque.

- Pruebas de penetración orientadas a riesgo real y procesos críticos.

- Identificación y priorización de vulnerabilidades con explotación controlada.

- Informe ejecutivo claro y plan de remediación por responsables.

- Verificación de cierre y validación de parches para cada hallazgo.

- Acompañamiento en cumplimiento normativo y conversaciones con clientes.

Con seguridad informática ofensiva, Piscum Security ayuda a evitar pérdidas por extorsión digital, fraude y paralizaciones, sin interrumpir la operación. Su proceso abarca pre-engagement, recopilación de información, explotación ética, reporte detallado y validación posterior.

El equipo cuenta con certificaciones como OSCP y OSWP, experiencia en ejercicios de red y conocimiento de regulaciones que impactan contratos. Si buscas un pentest que aporte claridad, priorice impacto y acelere decisiones, agenda una sesión con Piscum Security para alinear alcance, tiempos y responsables y avanzar con confianza.